华为路由器ipsecVPN配置方法

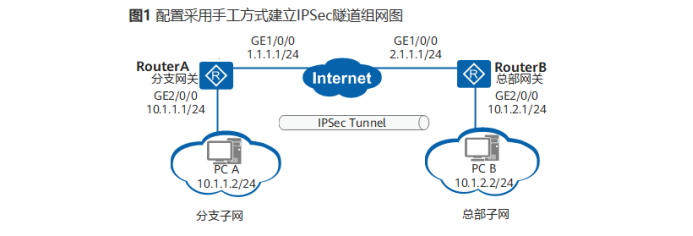

前言;企业希望对分支子网与总部子网之间相互访问的安全的连接。分支与总部通过公网建立通信,可以在分支网关与总部网关之间建立一个IPSec隧道来实施安全保护。由于维护网关较少,可以考虑采用手工方式建立IPSec隧道或是IKE自动协商模式

- 手动模式

RouterA的配置

#

sysname RouterA

#

acl number 3101 //配置ACL 3101,匹配从分支子网到总部子网的流量

rule 5 permit ip source 10.1.1.0 0.0.0.255 destination 10.1.2.0 0.0.0.255

#

ipsec proposal tran1 //配置IPSec安全提议

esp authentication-algorithm sha2-256

esp encryption-algorithm aes-128

#

ipsec policy map1 10 manual //配置手动方式安全策略

security acl 3101

proposal tran1

tunnel local 1.1.1.1

tunnel remote 2.1.1.1

sa spi inbound esp 54321

sa string-key inbound esp cipher %^%#JvZxR2g8c;a9~FPN~n’$7`DEV&=G(=Et02P/%\*!%^%# //配置入方向SA的认证密钥为huawei

sa spi outbound esp 12345

sa string-key outbound esp cipher %^%#K{JG:rWVHPMnf;5\|,GW(Luq’qi8BT4nOj%5W5=)%^%# //配置出方向SA的认证密钥为huawei

#

interface GigabitEthernet1/0/0

ip address 1.1.1.1 255.255.255.0

ipsec policy map1

#

interface GigabitEthernet2/0/0

ip address 10.1.1.1 255.255.255.0

#

ip route-static 2.1.1.0 255.255.255.0 1.1.1.2 //配置一条目的地址是总部外网出口的静态路由

ip route-static 10.1.2.0 255.255.255.0 1.1.1.2 //配置一条目的地址是总部内网的静态路由

RouterB的配置

#

sysname RouterB

#

acl number 3101 //配置ACL 3101,匹配从总部子网到分支子网的流量

rule 5 permit ip source 10.1.2.0 0.0.0.255 destination 10.1.1.0 0.0.0.255

#

ipsec proposal tran1 //配置IPSec安全提议

esp authentication-algorithm sha2-256

esp encryption-algorithm aes-128

#

ipsec policy use1 10 manual //配置手动方式安全策略

security acl 3101

proposal tran1

tunnel local 2.1.1.1

tunnel remote 1.1.1.1

sa spi inbound esp 12345

sa string-key inbound esp cipher %^%#IRFGEiFPJ1$&a’Qy,L*XQL_+*Grq-=yMb}ULZdS6%^%# //配置入方向SA的认证密钥为huawei

sa spi outbound esp 54321

sa string-key outbound esp cipher %^%#(3fr1!&6O=)!GN#~{)n,2fq>4#4+%;lMTs5(]:c)%^%# //配置出方向SA的认证密钥为huawei

#

interface GigabitEthernet1/0/0

ip address 2.1.1.1 255.255.255.0

ipsec policy use1

#

interface GigabitEthernet2/0/0

ip address 10.1.2.1 255.255.255.0

#

ip route-static 1.1.1.0 255.255.255.0 2.1.1.2 //配置一条目的地址是分支外网出口的静态路由

ip route-static 10.1.1.0 255.255.255.0 2.1.1.2 //配置一条目的地址是分支内网的静态路由

#

return

……注意使用高级ACL精准配置,如先被nat outbound的流量是不会被匹配上的

如:

acl number 3999

rule 5 deny ip source 10.0.0.0 0.0.1.255 destination 10.2.12.0 0.0.1.255 //匹配目标内网地址到分支内网地址流量不被nat转换,其余流量做nat转换,出口地址应用此nat outbound 3999

rule 100 permit ip

3.验证配置结果

RouterA和RouterB上执行display ipsec sa命令,可以查看IPSec隧道上配置的信息。

RouterA和RouterB上查看匹配的ACL是否有流量信息display acl al

RouterA和RouterB上查看匹配的目标网段路由出口是否一致display ip routing-table x.x.x.x

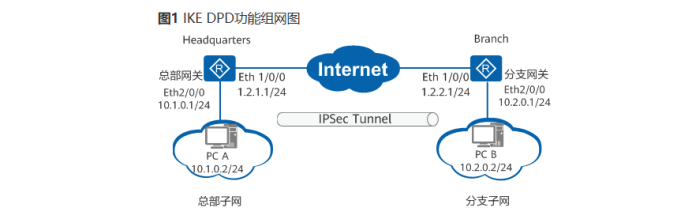

- IKE动态协商模式

Headquarters的配置

#

sysname Headquarters

#

acl number 3000 //配置ACL 3000,匹配从总部子网到分支子网的流量

rule 0 permit ip source 10.1.0.0 0.0.0.255 destination 10.2.0.0 0.0.0.255

#

ipsec proposal def //配置IPSec提议

esp authentication-algorithm sha2-256

esp encryption-algorithm aes-192

#

ike proposal 5 //配置IKE提议

encryption-algorithm aes-cbc-128 //V200R008及之后的版本,aes-cbc-128参数修改为aes-128

dh group14

authentication-algorithm sha2-256

#

ike peer Center v1 //配置IKE对等体及其使用的协议时,不同的软件版本间的配置有差异:V200R008之前的版本命令为ike peer peer-name [ v1 | v2 ]。V200R008及之后的版本命令为ike peer peer-name和version { 1 | 2 },如果对等体IKEv1和IKEv2版本同时启用,设备发起协商时会使用IKEv2协议,响应协商时则同时支持IKEv1协议和IKEv2协议。自V200R008版本到V200R021版本,缺省情况下,对等体IKEv1和IKEv2同时启用。如果设备需要使用IKEv1协议,则可以执行命令undo version 2;V200R021及之后版本,缺省情况下,启用对等体IKEv2版本。如果设备需要使用IKEv1协议,需要先执行命令version 1,再执行命令undo version 2。

pre-shared-key cipher %^%#JvZxR2g8c;a9~FPN~n’$7`DEV&=G(=Et02P/%\*!%^%# //配置预共享密钥认证字为“huawei”,以密文显示,该命令在V2R3C00以前的版本中为“pre-shared-key huawei”,以明文显示

remote-address 1.2.2.1 //配置对端IP地址

dpd type on-demand //配置DPD检测模式为根据需要进行检测

ike-proposal 5

#

ipsec policy center 1 isakmp //配置IPSec策略

security acl 3000

ike-peer Center

proposal def

#

interface Ethernet1/0/0

ip address 1.2.1.1 255.255.255.0

ipsec policy center

#

interface Ethernet2/0/0

ip address 10.1.0.1 255.255.255.0

#

ip route-static 1.2.2.0 255.255.255.0 1.2.1.2 //配置一条目的地址是Branch外网出口的静态路由

ip route-static 10.2.0.0 255.255.255.0 1.2.1.2 //配置一条目的地址是Branch内网的静态路由

#

return

Branch的配置

#

sysname Branch

#

acl number 3000 //配置ACL 3000,匹配从分支子网到总部子网的流量

rule 0 permit ip source 10.2.0.0 0.0.0.255 destination 10.1.0.0 0.0.0.255

#

ipsec proposal def //配置IPSec提议

esp authentication-algorithm sha2-256

esp encryption-algorithm aes-192

#

ike proposal 5 //配置IKE提议

encryption-algorithm aes-cbc-128 //V200R008及之后的版本,aes-cbc-128参数修改为aes-128

dh group14

authentication-algorithm sha2-256

#

ike peer Branch v1 //配置IKE对等体及其使用的协议时,不同的软件版本间的配置有差异:V200R008之前的版本命令为ike peer peer-name [ v1 | v2 ]。V200R008及之后的版本命令为ike peer peer-name和version { 1 | 2 },如果对等体IKEv1和IKEv2版本同时启用,设备发起协商时会使用IKEv2协议,响应协商时则同时支持IKEv1协议和IKEv2协议。自V200R008版本到V200R021版本,缺省情况下,对等体IKEv1和IKEv2同时启用。如果设备需要使用IKEv1协议,则可以执行命令undo version 2;V200R021及之后版本,缺省情况下,启用对等体IKEv2版本。如果设备需要使用IKEv1协议,需要先执行命令version 1,再执行命令undo version 2。

pre-shared-key cipher %^%#K{JG:rWVHPMnf;5\|,GW(Luq’qi8BT4nOj%5W5=)%^%# //配置预共享密钥认证字为“huawei”,以密文显示,该命令在V2R3C00以前的版本中为“pre-shared-key huawei”,以明文显示

remote-address 1.2.1.1 //配置对端IP地址

dpd type on-demand //配置DPD检测模式为根据需要进行检测

ike-proposal 5

#

ipsec policy branch 1 isakmp //配置IPSec策略

security acl 3000

ike-peer Branch

proposal def

#

interface Ethernet1/0/0

ip address 1.2.2.1 255.255.255.0

ipsec policy branch

#

interface Ethernet2/0/0

ip address 10.2.0.1 255.255.255.0

#

ip route-static 1.2.1.0 255.255.255.0 1.2.2.2 //配置一条目的地址是Headquarters外网出口的静态路由

ip route-static 10.1.0.0 255.255.255.0 1.2.2.2 //配置一条目的地址是Headquarters内网的静态路由

#

return

……注意使用高级ACL精准配置,如先被nat outbound的流量是不会被匹配上的

如:

acl number 3999

rule 5 deny ip source 10.0.0.0 0.0.1.255 destination 10.2.12.0 0.0.1.255 //匹配目标内网地址到分支内网地址流量不被nat转换,其余流量做nat转换,出口地址应用此nat outbound 3999

rule 100 permit ip

3.验证配置结果

RouterA和RouterB上执行display ipsec sa命令,可以查看IPSec隧道上配置的信息。

RouterA和RouterB上查看匹配的ACL是否有流量信息display acl al

RouterA和RouterB上查看匹配的目标网段路由出口是否一致display ip routing-table x.x.x.x